Jika Anda telah melihat-lihat pengaturan jaringan di ponsel Anda setelah memperbarui OS ke android 9 (Pie),Anda mungkin telah memperhatikan Mode DNS Pribadi baru yang sekarang didukung oleh Android.Fitur baru ini menyederhanakan proses konfigurasi penyelesai DNS aman khusus di Android, yang berarti pihak antara perangkat Anda dan situs web yang Anda kunjungi tidak akan dapat mengintip kueri DNS Anda karena mereka akan dienkripsi. Protokol di balik ini, TLS, juga bertanggung jawab atas ikon kunci hijau yang Anda lihat di bilah alamat saat mengunjungi situs web melalui HTTPS. Teknologi yang sama berguna untuk mengenkripsi kueri DNS, memastikan kueri tersebut tidak dapat diubah dan tidak dapat dipahami oleh ISP, operator seluler, dan lainnya di jalur jaringan antara Anda dan resolver DNS Anda. Protokol keamanan baru ini disebut DNS over HTTPS , dan DNS over TLS .

Mengonfigurasi 1.1.1.1

Android Pie hanya mendukung DNS melalui TLS. Untuk mengaktifkan ini di perangkat Anda:

• Buka Pengaturan → koneksi → Pengaturan koneksi lainnya → DNS Pribadi

• Pilih opsi nama host penyedia DNS Pribadi.

• Ketikkan 1dot1dot1dot1.cloudflare-dns.com dan tekan Simpan.

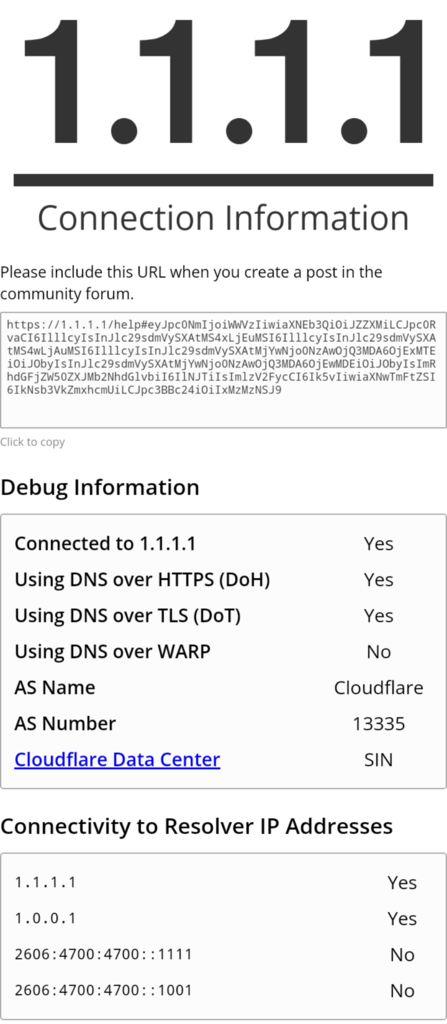

• Kunjungi 1.1.1.1/help (atau 1.0.0.1/help ) untuk memverifikasi bahwa "Menggunakan DNS melalui TLS (DoT)" ditampilkan sebagai "Ya".

Mengapa Menggunakan DNS Pribadi?

Jadi bagaimana DNS over HTTPS dan DNS over TLS cocok dengan status privasi internet saat ini?

TLS adalah protokol yang mengenkripsi lalu lintas Anda melalui saluran komunikasi yang tidak tepercaya, seperti saat menjelajahi email Anda di jaringan nirkabel kafe. Bahkan dengan TLS, masih belum ada cara untuk mengetahui apakah koneksi Anda ke server DNS telah dibajak atau sedang diintai oleh pihak ketiga. Ini penting karena aktor jahat dapat mengonfigurasi hotspot WiFi terbuka di tempat umum yang merespons permintaan DNS dengan catatan yang dipalsukan untuk membajak koneksi ke penyedia email umum dan bank online. DNSSEC memecahkan masalah jaminan keaslian dengan menandatangani tanggapan, membuat gangguan dapat dideteksi, tetapi membiarkan isi pesan dapat dibaca oleh orang lain melalui kabel.

DNS melalui HTTPS / TLS menyelesaikan ini. Protokol baru ini memastikan bahwa komunikasi antara perangkat Anda dan resolver dienkripsi, seperti yang diharapkan dari lalu lintas HTTPS.

Namun, ada satu langkah terakhir yang tidak aman dalam rangkaian peristiwa ini: pengungkapan SNI (indikasi nama server) selama negosiasi TLS awal antara perangkat Anda dan nama host tertentu di server. Nama host yang diminta tidak dienkripsi, sehingga pihak ketiga masih dapat melihat situs web yang Anda kunjungi. Masuk akal bahwa langkah terakhir dalam mengamankan sepenuhnya aktivitas penjelajahan Anda melibatkan enkripsi SNI , yang merupakan standar yang sedang berlangsung yang telah ditetapkan dan dipromosikan oleh Cloudflare oleh organisasi lain.

Tidak ada komentar:

Posting Komentar